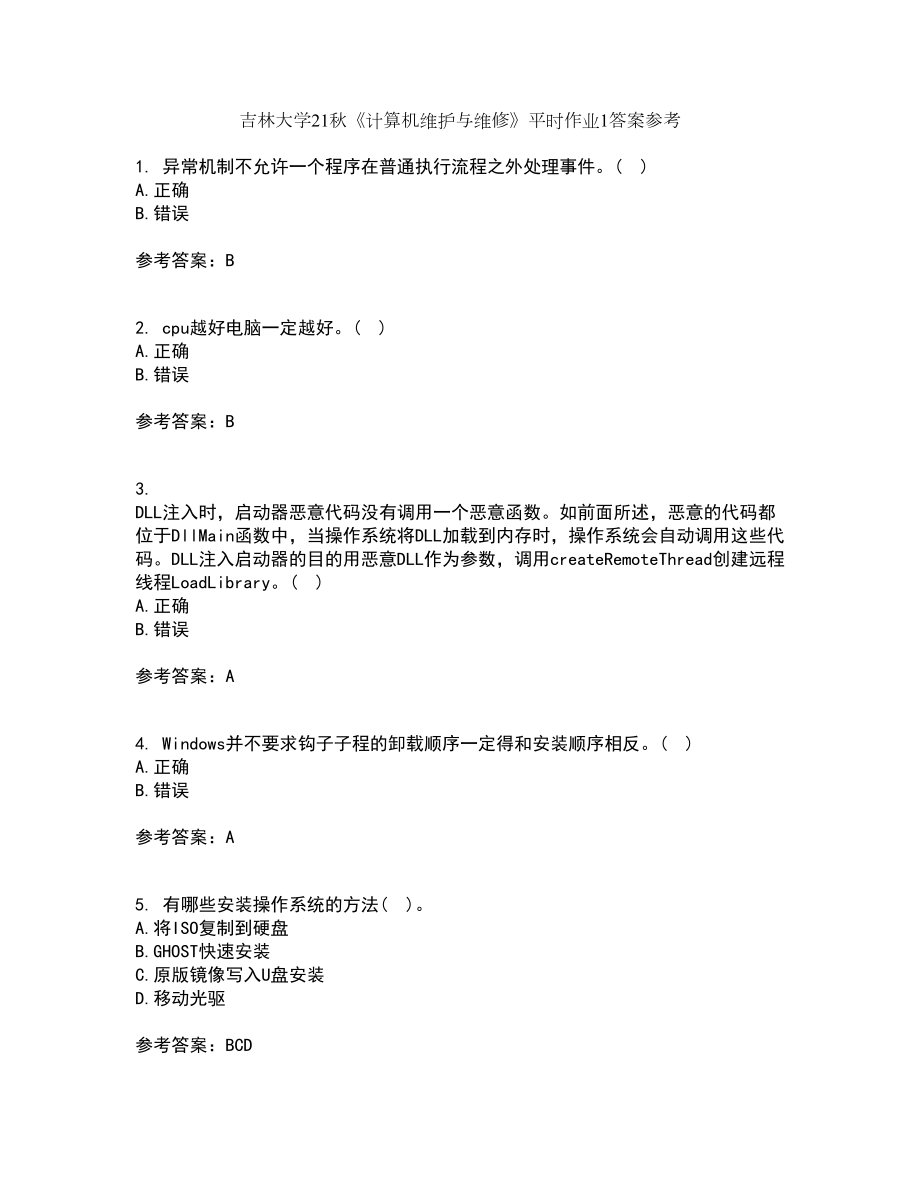

吉林大学21秋《计算机维护与维修》平时作业1答案参考44

吉林大学21秋《计算机维护与维修》平时作业1答案参考1. 异常机制不允许一个程序在普通执行流程之外处理事件 )A.正确B.错误参考答案:B2. cpu越好电脑一定越好 )A.正确B.错误参考答案:B3. DLL注入时,启动器恶意代码没有调用一个恶意函数如前面所述,恶意的代码都位于DllMain函数中,当操作系统将DLL加载到内存时,操作系统会自动调用这些代码DLL注入启动器的目的用恶意DLL作为参数,调用createRemoteThread创建远程线程LoadLibrary )A.正确B.错误参考答案:A4. Windows并不要求钩子子程的卸载顺序一定得和安装顺序相反 )A.正确B.错误参考答案:A5. 有哪些安装操作系统的方法( )A.将ISO复制到硬盘B.GHOST快速安装C.原版镜像写入U盘安装D.移动光驱参考答案:BCD6. 在通用寄存器中,( )是基址寄存器A.EAXB.EBXC.ECXD.EDX参考答案:B7. 接口是指主板和某类外设之间的适配电器,其功能是解决主板和外设之间在电压等级、信号形式和速度上的匹配问题( )接口是指主板和某类外设之间的适配电器,其功能是解决主板和外设之间在电压等级、信号形式和速度上的匹配问题( )。

A、错误B、正确正确答案:B8. 恶意的应用程序会挂钩一个经常使用的Windows消息 )A.正确B.错误参考答案:B9. 数据库系统安全包含( )A.运行安全B.实体安全C.信息安全D.通信安全参考答案:AC10. 恶意代码作者如何使用DLL( )A.保存恶意代码B.通过使用Windows DLLC.控制内存使用DLLD.通过使用第三方DLL参考答案:ABD11. 下列对内核套件的描述正确的是( )A.恶意代码将自身安装到一台计算机来允许攻击者访问B.这是一类只是用来下载其他恶意代码的恶意代码C.用来启动其他恶意程序的恶意代码D.设计用来隐藏其他恶意代码的恶意代码网络造成破坏的软件参考答案:D12. 为了缓解CPU与主存储器之间速度不匹配的问题,通常在CPU与内存之间增设( )A.内存B.CacheC.虚拟存储器D.流水线参考答案:B13. 网络黑客产业链是指黑客们运用技术手段入侵服务器获取站点权限以及各类账户信息并从中谋取( )的一条产业链A.非法经济利益B.经济效益C.效益D.利润参考答案:A14. 以下不是解释型语言的是( )A.JavaB.PerlC.NETD.C参考答案:D15. 在通用寄存器中,( )是数据寄存器。

A.EAXB.EBXC.ECXD.EDX参考答案:D16. CA的主要内容是签发机构对用户公钥的签名 )A.正确B.错误参考答案:A17. NetWare是唯一符合C2级安全标准的分布式网络操作系统 )A.正确B.错误参考答案:A18. 恶意代码编写者使用( )库执行对导入表的修改,挂载DLL到己有程序文件,并且向运行的进程添加函数钩子等A.Detours库B.DLL运行库C.MFCD.vc运行库参考答案:A19. 根据防火墙和web服务器所处的位置,可将防火墙配置分为( )类A.2B.3C.4D.5参考答案:B20. 只要使用了KnownDLL,所有的DLL都会收到保护 )A.正确B.错误参考答案:B21. 一个完整的计算机系统由( )组成A.硬件系统B.软件系统C.电源线D.数据线参考答案:AB22. OllyDbg提供了多种机制来帮助分析,包括下面几种:( )A.日志B.监视C.帮助D.标注参考答案:ABCD23. 反病毒程序在对付多态病毒时通常运用的扫描算法是( )A.串扫描程序B.病毒过滤法C.入口点扫描D.通配符适配参考答案:C24. 下面哪种不可以作为硬盘的接口( )。

A.IDEB.SCSIC.SATAD.AGP参考答案:D25. 以下哪类接口不是主板输出接口( )A.TPYE-cB.USBC.PCI-ED.SATA参考答案:A26. 5GB容量的DVD光盘是采用( )记录数据的A.单面单层B.单面双层C.双面单层D.双面双层参考答案:B27. 这种进程替换技术让恶意代码与被替换进程拥有相同的特权级 )A.正确B.错误参考答案:A28. 台式机的机箱厚度至少应该在( )MM以上A.0.3B.0.5C.0.7D.1参考答案:B29. 当单击Resource Hacker工具中分析获得的条目时,看不到的是( )A.字符串B.二进制代码C.图标D.菜单参考答案:B30. 以下哪种方法不是启动U盘的制作方法( )A.用U盘启动盘制作工具来做启动盘B.用ultraiso来制作U盘启动盘C.用Rufus制作U盘启动盘D.将下载好的系统copy到U盘参考答案:D31. 检测加密的基本方法是使用可以搜索常见加密常量的工具,我们可以使用IDA Pro的FindCrypt2和Krypto ANALyzer插件 )A.正确B.错误参考答案:A32. 加法和减法是从目标操作数中加上或减去( )个值。

A.0B.1C.2D.3参考答案:B33. GFI沙箱生成报告不包括哪个小节?( )A.分析摘要B.文件活动C.注册表D.程序功能参考答案:D34. 数学家们可以从数学理论上证明RSA加密算法的安全性 )A.正确B.错误参考答案:B35. 以下选项不是UEFIBIOS优点的是( )A.方便程序员编写软件B.可以识别大于2T硬盘C.图形化界面D.操作系统启动速度快参考答案:A36. 反病毒软件主要是依靠( )来分析识别可疑文件A.文件名B.病毒文件特征库C.文件类型D.病毒文件种类参考答案:B37. 在美国可信任计算机标准评价准则定义的安全级别中,可以使文件的拥有者不能改变处于强制性访问控制之下的对象的安全级别是( )A.C1级B.C2级C.B1级D.B2级参考答案:B38. 诊断硬件故障的一般原则不包括( )A.环境观察、故障判断B.先想后做C.先软后硬D.电脑应放置于整洁、通风好的房间参考答案:D39. 以下哪些是LCD与CRT相比的优点( )以下哪些是LCD与CRT相比的优点( )A、亮度B、对比度C、无辐射D、可视面积正确答案:C,D40. 目前计算机中的高速缓存(Cache),大多数是一种( )。

A.静态只读存储器B.静态随机存储器C.动态只读存储器D.动态随机存储器参考答案:B41. 当调试可以修改自身的代码的代码时,应该设置什么类型的断点?( )A.软件执行断点B.硬件执行断点C.条件断点D.非条件断点参考答案:B42. WinDbg不允许覆盖数据结构上的数据 )A.正确B.错误参考答案:B43. 机器码层由操作码组成,操作码是一些八进制形式的数字 )A.正确B.错误参考答案:B44. 通过设置硬盘的跳线,可设置硬盘的主从性,其中SP一组跳线的作用是( )通过设置硬盘的跳线,可设置硬盘的主从性,其中SP一组跳线的作用是( )A、此硬盘只能作主盘B、此硬盘只能作从盘C、此硬盘既可作主盘也可作从盘D、此硬盘的磁头被固定正确答案:B45. 目前大多数微机中,要想使用BIOS对CMOS参数进行设置,开机后,应按下的键是( )A.CTRLB.SHIFTC.空格D.DEL参考答案:D46. 宏病毒有( )特征A.感染数据文件B.平台交叉感染C.容易编写D.容易传播参考答案:ABCD47. 以下哪一项不在证书数据的组成中?( )A.版本信息B.有效使用期限C.签名算法D.版权信息参考答案:D48. 从通信网络的传输方面,数据加密技术可以分为( )。

A.链路加密方式B.主机到主机方式C.节点到节点方式D.端到端方式参考答案:ACD49. 通过装载备份来恢复数据库既是常用的恢复手段,也是恢复介质失败故障的主要方法 )A.正确B.错误参考答案:A50. 后门拥有一套通用的功能,都有以下哪些功能?( )A.操作注册表B.列举窗口C.创建目录D.搜索文件参考答案:ABCD。